Bùi Phạm Thành - dịch

Trong bản báo cáo của Crowdstrike được công bố ngày 14 tháng 10 năm 2019, đã cho thấy rõ một trong những hoạt động ăn cắp tài liệu đầy tham vọng và thành công nhất của TC được biết đến từ trước đến nay, có liên quan đến các nhân viên của Bộ An Ninh Nhà Nước (Ministry of State Security), một hệ thống ngầm chuyên ăn cắp tài liệu, các nhà nghiên cứu về bảo mật, và những người làm việc ngay trong các công ty trên toàn thế giới.

Mục đích của hoạt động ăn cắp tài liệu này là để lấy cắp các tài sản trí tuệ (intellectual property) để bù đắp vào sự yếu kém của TC trong ngành hàng không, và đặc biệt là để giúp hãng chế tạo máy bay quốc doanh, Comac, chế tạo chiếc máy bay chuyên chở hành khách C919 hầu cạnh tranh với các hãng chế tạo máy bay lớn trên thế giới như Boeing và Aitbus.

Bản báo cáo cho thấy diễn tiến và sự phối hợp, trong nhiều năm, của nhiều thành phần trong "chiến dịch ăn cắp tài liệu", sau khi các công ty ngoại quốc đã cung cấp một số bộ phận cần thiết cho việc chế tạo chiếc C919. Với những tài liệu ăn cắp được, TC có thể tự chế tạo chiếc máy bay nói trên ngay tại trong nội địa của họ.

|

| Image credit: Aerotime |

Văn Phòng Giang Tô, sau đó, giao nhiệm vụ cho hai sĩ quan điều khiển những nỗ lực này. Một người phụ trách nhóm chuyên viên tấn công mạng (hackers), trong khi người thứ hai được giao nhiệm vụ tuyển dụng người đang làm việc trong các công ty hàng không và không gian của tây phương.

|

| Image: Crowdstrike |

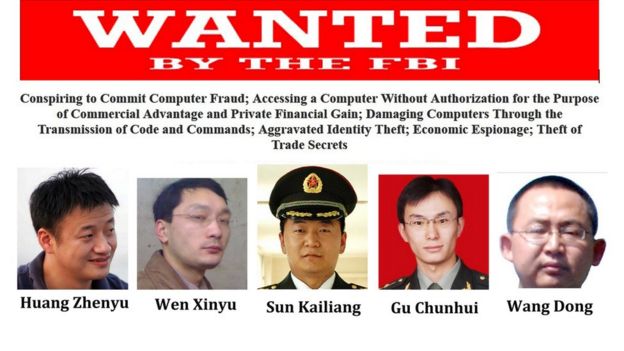

Theo tin của Crowdstrike và bản cáo trạng của Bộ Tư Pháp (Department of Justice) Hoa Kỳ cho biết các hành động tấn công mạng được thực hành bởi những kẻ đã được tuyển dụng bởi MSS JSSD từ các nhóm chuyên tấn công mạng, hiện đang sinh sống trong nội địa, trong đó có một số đã có hành vi mờ ám và có "danh" trong việc tấn công mạng từ năm 2004.

Những chuyên viên tấn công mạng này đã được giao nhiệm vụ tìm cách xâm nhập vào các hệ thống mạng của các công ty hàng không để cài vào đó những nhu liệu độc hại (malwares) như Sakula, PlugX, and Winnti, và từ đó, chúng có thể tìm kiếm và ăn cắp những tài liệu nghiên cứu của công ty.

Trong hầu hết các trường hợp, các kẻ tấn công mạng đã dùng những nhu liệu đặc biệt được viết riêng để xâm nhập. Nhu liệu độc hại có tên là Sakula được viết bởi một chuyên gia nghiên cứu về bảo mật tên Yu Pingan.

Trong một ít trường hợp thành viên của nhóm tấn công mạng không thể tìm cách xâm nhập vào mạng lưới internet của công ty, người thứ hai của MSS JSSD sẽ bước vào cuộc để chiêu dụ các nhân viên gốc Tàu đang làm việc cho các công ty mà họ muốn xâm nhập, và dùng những người này để cài đặt Sakula vào máy chủ của công ty.

Nhóm tấn công mạng có tên là Turbine Panda rất thành công trong việc xâm nhập và ăn cắp tài liệu qua hệ thống mạng. Một công ty bảo vệ mạng của Hoa Kỳ cho biết, từ năm 2016, liên tục trong sáu năm, các tay tấn công mạng của TC đã thành công trong việc đánh cắp tài liệu cho hãng Aero Engine Corporation of China (AECC) để chế tạo ra bộ máy phản lực CJ-1000AX, sẽ được dùng trong chiếc C919, thay thế cho bộ máy phản lực vẫn phải mua từ các quốc gia tây phương.

Các chuyên gia hàng không đã chỉ ra những điểm tương đồng của máy phản lực CJ-1000AX với LEAP-1C và LEAP-X được chế tạp bởi CFM International, một công ty tổng hợp GE Aviation, của Mỹ, và Safran, của Pháp, và một công ty ngoại quốc, trước đó, vẫn chuyên cung cấp hệ thống máy phản lực cho chiếc C919.

Hoa Kỳ Phá Vỡ Hệ Thống Tấn Công Mạng Của TC

Thế nhưng trong khi việc xâm nhập và ăn cắp tài liệu của MSS JSSD không bị phát giác, đám chuyên viên tấn công mạng này đã vướng vào lỗi lầm khi nhắm vào các mục tiêu lớn như dịch vụ chăm sóc sức khỏe (healthcare) của công ty Anthem và Văn Phòng Quản Trị Nhân Viên của chính phủ Hoa Kỳ (US Office of Personnel Management - OPM).Sự xâm nhập này đã khiến TC có được những tin tức quý giá để, trong tương lai, dùng vào việc tuyển dụng nhân viên làm "tay trong" cho họ. Tuy nhiên việc này đã khiến cho chính phủ Hoa Kỳ chú trọng đến việc làm của chúng. Và không bao lâu, Hoa Kỳ đã tổng hợp các dữ kiện thu thập được để khám phá ra hoạt động của hệ thống tấn công mạng của TC.

Việc đầu tiên, và dễ dàng nhất, của chính phủ Hoa Kỳ là nhắm vào các "tay trong", bởi vì dễ tìm ra và không được bảo vệ bởi nhà cầm quyền TC, vì họ hoạt động ở nước ngoài, chứ không phải trong nội địa của TC.

Ngay sau đó, chính phủ Hoa Kỳ đã bắt giữ Yu, kẻ viết ra nhu liệu độc hại Sakula, khi tên này tham dự hội nghị về bảo mật (security conference) ở Los Angeles, và bị truy tố về việc dính líu đến việc xâm nhập và ăn cắp tài liệu của Anthem và OPM.

Việc bắt giữ Yu đã gây giao động lớn trong đám chuyên viên tấn công mạng. Nhà cầm quyền TC đã ra lệnh cấm nghiên cứu gia TC tham dự các hội nghị bảo mật ở nước ngoài, vì e ngại rằng Hoa Kỳ sẽ tóm bắt tất cả các thành viên "quý giá" trong ngành tấn công mạng của chúng.

Thoạt đầu, hành động cấm đoán của nhà cầm quyền TC đối với các nhà nghiên cứu nói trên có vẻ như là một hành động kỳ quặc, thế nhưng cuộc điều tra của Recorded Future cho thấy liên hệ chặt chẽ giữa MSS và các nhà nghiên cứu về bảo vệ mạng (cyber-security) thuộc nhà cầm quyền TC. Đồng thời MSS đã thu thập được rất nhiều dữ kiện về "kẽ hở" của các công ty và chính phủ ngoại quốc mà nhóm chuyên viên nghiên cứu của TC đã tìm ra để làm "vũ khí" cho các tay xâm nhập mạng, trước khi loan báo cho mọi người biết về các "kẽ hở" này.

Một đòn nặng nhất giáng xuống nhóm xâm nhập Turbine Panda là vào cuối năm 2018 khi Hoa Kỳ bắt giữ Xu Yanjun, một sĩ quan cao cấp của MSS JSSD, người đứng đầu việc dụ dỗ để tuyển dụng "tay trong" của các công ty ngoại quốc.

Việc bắt được một nhân viên cao cấp của ngành tình báo TC này là việc chưa từng có, và là một "tài sản quý giá" của ngành tình báo kể từ cuộc "Chiến Trang Lạnh - Cold War" vừa qua, ngoại trừ Snowden, kẻ ăn cắp và bán tin quốc phòng Hòa Kỳ cho các quốc gia thù nghịch, chạy trốn qua Nga. Hiện nay chính phủ Hoa Kỳ hy vọng rằng Xu sẽ cộng tác với công việc điều tra để đổi lấy một bản án nhẹ hơn.

Các Tay Tấn Công Mạng Của TC Vẫn Tiếp Tục Xâm Nhập Ngành Hàng Không

Trong thời gian này, nhóm Turbine Panda có vẻ như tạm ngưng hoạt động, có lẽ là thiếu người có khả năng, Nhưng nhóm "gián điệp mạng" khác đã được thành lập để thay thế, như Emissary Panda, Nightshade Panda, Sneaky Panda, Gothic Panda, Anchor Panda, và nhiều nhóm khác nữa.Trong tương lai, các cuộc tấn công vào các công ty chế tạo máy bay sẽ vẫn tiếp tục, bởi một lý do chính là chiếc C919 của hãng Comac không được hoàn hảo như nhà cầm quyền TC mong muốn (xem đoạn phim youTube phía dưới ở phút 7:20), và một hãng hàng không TC với toàn sản phẩm "made in China" vẫn còn mất nhiều năm nữa mới có thể trở thành thực tế. Hiện nay, TC đang nỗ lực chế tạo chiếc máy bay chuyên chở hành khách mới hơn với số hiệu là C929.

Từ nhiều năm qua thế giới đã biết rằng TC xây dựng nền kinh tế của họ bằng tài nguyên và tài sản trí tuệ mà họ sang đoạt hoặc ăn cắp được của các quốc gia cũng như công ty ngoại quốc.

Toàn bản báo cáo của Crowdstrike cũng chỉ cho chúng ta thấy một phần về việc nhà cầm quyền TC đã dùng các tay "xâm nhập mạng - hackers" và "gián điệp mạng - cyber espionage" như thế nào, tuy rằng đó chỉ là một bộ phận của cả một hệ thống ăn cắp tài sản trí tuệ của các quốc gia kỹ nghệ tiên tiến được điều hành trực tiếp bởi nhà cầm quyền TC.

Nhà cầm quyền TC đã giữ một vai trò lớn hơn trong việc cướp đoạt tài sản trí tuệ của công ty ngoại quốc bằng cách nhử các công ty này bằng cách nếu muốn được nhảy vào thị trường tiêu thụ của 1.5 tỉ người dân TC thì phải mở hãng xưởng trên phương diện hợp tác với hãng xưởng bản xứ, để rồi sau một thời gian đủ để thâu thập được kỹ thuật chế tạo, TC sẽ giúp tài chánh cho phía TC để mua đứt phần hùn của người ngoại quốc, và như thế sẽ chiếm đoạt hoàn toàn cơ xưởng và kỹ thuật của công ty ngoại quốc một cách hợp pháp.

Với phương pháp trên, các tay "xâm nhập mạng" sẽ giúp đỡ phía TC để "bắt buộc bàn giao kỹ thuật - forced technology transfer", phá hủy hợp đồng và ăn cắp tài sản trí tuệ, gíup công ty quốc doanh này có thể chế tạo được sản phẩm tương tự để cạnh tranh với công ty ngoại quốc một cách nhanh chóng và với giá cả thấp hơn.

Với tất cả các điều đã trình bày ở trên, ngành hàng không chỉ là một phần của bài toán khó giải. Những cố gắng tương tự của TC để xâm nhập vào các ngành khác như hàng hải, chế tạo dụng cụ kỹ nghệ nặng, và từ các nghiên cứu khoa học đến sinh học ở các viện đại học nổi danh của phương tây, đặc biệt là ở Hoa Kỳ.

Bài viết của Catalin Cimpanu

dịch bởi Bùi Phạm Thành

(Đặc San Lâm Viên)

(Đặc San Lâm Viên)

Tham khảo:

Building China's Comac C919 airplane involved a lot of hacking, report says

https://www.zdnet.com/article/building-chinas-comac-c919-airplane-involved-a-lot-of-hacking-report-says/?ftag=TREc64629f&bhid=19246456581597641941582904235945